نکات مهم در کابل کشی شبکه

ارسال شده توسط admin | در دسته بندی وبلاگ

0 دیدگاه | آوریل 2, 2019

کابل کشی ساخت یافته شبکه

ارسال شده توسط admin | در دسته بندی وبلاگ

کابل کشی ساخت یافته شبکه

هر شبکه کامپیوتری باید با توجه به شرایط و سیاست های هر سازمان، طراحی و پیاده سازی گردد که این شبکه های کامپیوتری، زیر ساخت لازم برای استفاده از منابع فیزیکی و منطقی را در یک سازمان فراهم می آورند .بدیهی است، در صورتی که زیر ساخت فوق به درستی طراحی نشود، در زمان استفاده از شبکه با مشکلات متفاوتی برخورد نموده و باید هزینه های زیادی به منظور نگهداری شبکه و تطبیق آن با خواسته های مورد نظر، صرف شود .ارائه کننده کلیه خدمات پسیو شبکه از جمله : طراحی انواع شبکه ، مستند سازی با استفاده از نرم افزار های شبیه ساز , نصب تراکینگ , نصب داکت , کابل کشی , نصب رک , نصب پچ پنل , فرم دهی کابل ها , آرایش رک ، پچ کورد , فیوژن , تست فیبر نوری , نصب کیستون ، لیبل , داکت کشی ،آرایش رک و … در واقع ستون فقرات یک شبکه را برای برقراری ارتباطات تشکیل می دهد. بنابراین داشتن شبکه ای پر سرعت مستلزم داشتن سیستم کابلی (پسیو) با کیفیت می باشد.کابل کشی ساخت یافته تنها منوط به تهیه کالای با کیفیت نیست، بلکه اجرای صحیح تمامی استاندارد های موجود در این امر سبب فراهم آمدن زیر ساخت شبکه ی کابلی مطمئن با بالاترین میزان پهنای باند خواهد شد تا علاوه بر تامین نیاز فعلی امکان ارتقاء بستر موجود به تکنولوژی های آینده را به آسانی و با حداقل هزینه ها فراهم آورد.

- بازدید و مشاوره رایگان

- استفاده از مرغوبترین تجهیزات شبکه در پروژه ها

- تضمین کیفیت پروژه های پسیو

- اجرای پروژه ها با منطقی ترین هزینه

- ارائه بهترین راه حل برای نیاز حال و آینده شبکه

- تحویل تمامی اسناد در اتمام پروژه نظیر لیست پچ پنل ها، نقشه کابل کشی، موقعیت نودها و شماره گذاری آنها، نتیجه تست ها و … برای اعمال تغییرات احتمالی در آینده

- تجربه تیم اجرایی که عین دقت بالا در ارائه بهترین کیفیت، زمان اجرای پروژه ها را به حداقل میرسانند.

- طراحی کامل پروژه شامل نقشه ترانک و کابل کشی طبقات، وضعیت قرارگیری نودها

- کابل کشی ها شامل: کابل برق،کابل تلفن، کابل های شبکه Cat5،Cat6،Cat7 با استانداردهای EIA/TIA 568.B و ISO/IEC 11801

- نصب ترانک و داکت کشی با رعایت ظرافت، دقت و استاندارد های لازم

- اجرای اتاق سرور و دیتا سنتر شامل: کف پوش و سقف، سیستم تهویه، اطفاء حریق و …

- انواع کابل کشی های فیبر نوری، اجرای فیوژن، نصب پچ پنل فیبر و …

- طراحی و اجرای سیستم UPS

- اجرای دکلهای مهاری جهت اجرای لینک های ارتباطی وایرلس

- اجرای سیستم ارتینگ (اتصال به زمین) جهت دکل های مهاری و دیتاسنتر

ترانک چیست

شبکه کابلی یا بی سیم

اینکه صرفاً یک شبکه به صورت کابلی باشد راهکار درستی نیست زیرا در حال حاضر بسیاری از تجهیزاتی که به گونه با کار ما مرتبط شده اند به صورت وایرلس می باشند مانند انواع گوشی تلفن، تلبت، لپ تاپ حتی پرینترهای جدید نیز به صورت بی سیم تولید می شوند. اما نمی توان کیفیت و ایستا (Stable) بودن شبکه های کابلی را با وایرلس مقایسه کرد. شبکههای WPAN از سوی دیگر در دسته شبکههای Ad Hoc نیز قرار میگیرند. تفاوت میان شبکههای Ad Hoc با شبکههای محلی بیسیم (WLAN) در ساختار مجازی آنهاست. بهعبارت دیگر، ساختار مجازی شبکههای محلی بیسیم بر پایه طرحی ایستاست درحالیکه شبکههای Ad Hoc از هر نظر پویا هستند.

استانداردهای مرتبط با کابل کشی ساخت یافته

استانداردهای کابل کشی ساخت یافته، به صورت بین المللی استفاده می شوند و به وسیله سازمانهایی مانند

ISO/IEC، CENELEC، (TIA ,BICSI منتشر می شوند.

TIA-526-7:

این استاندارد، میزان اُفت سیگنال ها در فیبرهای نوری تک حالته را اندازه گیری و مشخص مینماید و با نام OFSTP-7 نیز شناخته می شود.

این استاندارد برای اولین بار در February 2002 منتشر شد.

TIA-526-14-A:

این استاندارد، میزان اُفت سیگنال ها در فیبرهای نوری چند حالته را اندازه گیری و مشخص مینماید و با نام OFSTP-14 نیز شناخته می شود.

این استاندارد برای اولین بار در August 1998 منتشر شد.

ANSI/TIA/EIA-568-B.1:

این استاندارد(یا متمم)، نیازمندی های کلیِ یک سیستم کابل کشی را در ساختمانهای تجاری مشخص می نماید.

منظور از B.1، قسمت اول از این استاندارد می باشد. کابل کشی ساختار یافته کابل کشی شبکه این استاندارد برای اولین بار در May 2001 منتشر شد.

ANSI/TIA/EIA-568-B.1-1-2001:

اولین ضمیمه(الحاقیه) به استاندارد ANSI/TIA/EIA-568-B.1 می باشد که حد اقل شعاع خمش برای ۴ جفت سیم موجود

در کابل های UTPو ScTP را مشخص می نماید. این ضمیمه در July, 2001 منتشر شد.

TIA/EIA-568-B.1-2:

این استاندارد، دومین ضمیمه به استاندارد ANSI/TIA/EIA-568-B.1 میباشد و نیازمندیهای سیستم اتصال به زمین

(ارت-Earth) را برای کابل های بهم تابیده در کابل کشی افقی مشخص می نماید. این ضمیمه در February 2003 منتشر گردید.

TIA/EIA-568-B.1-3:

ضمیمه سوم به استاندارد ANSI/TIA/EIA-568-B.1 میباشد. در این ضمیمه به فاصله قابل تحمل توسط فیبر های نوری

و همچنین میزان تضعیف در کانال فیبر نوری (برای انواع کابل های فیبر نوری ) پرداخته می شود. این ضمیمه در February 2003 منتشر شد.

TIA/EIA-568-B.1-4:

ضمیمه جهارم به استاندارد ANSI/TIA/EIA-568-B.1 بوده و در آن به مسائلی مانند مشخصات کابل کشیِ کابل های CAT-6

و کابل های فیبر نوری چند حالته با قطر ۵۰/۱۲۵ میکرون (μm)که از امواج لیزر استفاده می نمایند پرداخته می شود. این ضمیمه نیز در February 2003 منتشر گردید.

TIA/EIA-568-B.1-5:

ضمیمه پنجم به استاندارد ANSI/TIA/EIA-568-B.1 بوده و به کابل کشی ارتباطاتی (مخابراتی)در محیطهای مخابراتی می پردازد.

کابل کشی ساختار یافته کابل کشی شبکه این ضمیمه در March 2004 منتشر گردید.

TIA/EIA-568-B.2:

این استاندارد، نیازمندی های کلیِ یک سیستم کابل کشی را در ساختمانهای تجاری مشخص می نماید

و اجزای سیستم کابل کشی با استفاده از کابلهای بهم تابیده (Twisted Pairs) را مشخص مینماید. منظور از B.2، قسمت دوم از این استاندارد می باشد.

کابل کشی ساختار یافته کابل کشی شبکه این استاندارد برای اولین بار در December 2001 منتشر شد.

TIA/EIA-568-B.2-1:

اولین ضمیمه به استاندارد TIA/EIA-568-B.2 می باشد که به مشخصات عملکرد

و انتقالِ کابل های بهم تابیده ی CAT6 در مقاومت ۱۰۰ اُهم می پردازد. کابل کشی ساختار یافته کابل کشی شبکه این ضمیمه در June 2002 منتشر شد.

TIA/EIA-568-B.2-2:

دومین ضمیمه به استاندارد TIA/EIA-568-B.2 بوده و در واقع اصلاحیه ای بر بندهای منتشر شده

تا December 2002 می باشد. کابل کشی ساختار یافته کابل کشی شبکه این ضمیمه در December 2002 منتشر شد.

0 دیدگاه | آوریل 2, 2019

مشاوره و طراحی شبکه

ارسال شده توسط admin | در دسته بندی وبلاگ

مشاوره و طراحی شبکه

در دنیای امروز با توجه به رشد روزافزون فن آوری اطلاعات و دخیل شدن این علم نوین در زندگی روزمره، شبکه های کامپیوتری به عنوان یک بستر برای ارسال و دریافت اطلاعات بین کامپیوترها، اهمیت حفظ و بهینه سازی بسترهای ارتباطی در شبکه های رایانه ای را بیش از پیش فزونی بخشیده است.

با توجه به حساسیت و اهمیت این موضوع برای نهادها، ارگان ها و سایر موسسات، شبکه های کامپیوتری هر سازمان یا موسسه باید طوری پیاده سازی شود که در بهترین وضعیت سرویس دهی قرار گیرد.

بر اساس استانداردهای IEEE، شبکه بایستی دارای خصوصیات زیر باشد:

- ساختار کاملا پویا و پایدار داشته باشد

- ضریب دسترسی بالا باشد (High Availability)

- امن باشد (Security)

- وضعیت شبکه همواره و در هر لحظه قابل گزارش گیری باشد (Network Monitoring)

- در صورت بروز هر نوع حادثه، اطلاعات در اسرع وقت قابل دسترسی باشد (Disaster Recovery)

نکات کلیدی در یک طراحی دقیق و علمی شبکه عبارتست از:

- نیاز سنجی

- بررسی زیر ساخت ها

- شناخت استراتژی شرکت و سازمان ها

- طراحی و آنالیز قطعات

- ارائه مستندات لازم

- برنامه ریزی زمانی

- پیش بینی نیازهای آینده

لازمه حصول نتایج مطلوب از پروژه های IT، طراحی دقیق و علمی قبل از اجرا می باشد که از ابتدا تا انتهای این مسیر بصورت احتمالی شامل فازهای نیازسنجی و شناخت، بررسی استراتژی ها و آنالیز قطعات است.

مشاوران صدیق و امین وی سنتر، با شناخت نیازهای مشتریان، می توانند بهترین راه حل را در اختیار بگذارند تا در این مرحله با تصمیمی قاطع بهترین انتخاب گرفته شود.

بعد از گذراندن مراحل مشاوره، می توان گفت که در هر سازمان، شبکه های کامپیوتری، زیرساخت لازم برای استفاده از منابع فیزیکی و منطقی را فراهم می سازند.

در صورتی که این زیرساخت به درستی طراحی نشود، هنگام استفاده از شبکه با مشکلات متفاوتی روبرو شده و هزینه های زیادی برای نگهداری و تطبیق شبکه با نیازها و اهداف مورد نظر باید صرف شود.

علت اصلی بروز مشکلات شبکه چیست؟

شاید عجیب باشد اما علت اصلی، طراحی شبکه پس از پیاده سازی آن است!

یعنی قبل از آنکه طراحی مناسبی برای شبکه انجام شود، پیاده سازی می شود و لزوما تمامی طرح های ارائه شده ارزش پیاده سازی ندارند.

در زمان طراحی، یکی از معیارهای مهم در انتخاب یا رد کردن یک طرح، وضعیت پشتیبانی از آن خواهد بود اینکه:

- چه مقدار هزینه به دنبال خواهد داشت؟

- آیا امکان پشتیبانی و خطایابی سریع در مواقع بحرانی وجود دارد؟

- …

آنچه که سرلوحه ما در گام های پیش رو می باشد ، برآورد نیاز سازمان با در نظر گرفتن توسعه آتی آن است که گام نخست و ضروری در طراحی شبکه های کامپیوتری می باشد.

0 دیدگاه | آوریل 2, 2019

تفاوت سوییچ های شبکه Managed و Unmanaged

ارسال شده توسط admin | در دسته بندی وبلاگ

تفاوت سوییچ های شبکه Managed و Unmanaged

از منظر یک کارشناس سوئیچینگ و روتینگ ، اگرچه یک سوئیچ مدیریتی ساختار پیچیده تری به نسبت یک سوئیچ غیرمدیریتی دارد و برای پشتیبانی آن نیاز به مهارت بالاتری داریم ولی مزایا و قابلیتهای بسیاری برای کنترل و مدیریت شبکه دارد. یک مدیر شبکه خوب فقط می تواند تز کلیه قابلیتهای یک سوییچ مدیریتی به شکل بهینه ای استفاده نماید.

0 دیدگاه | مارس 22, 2019

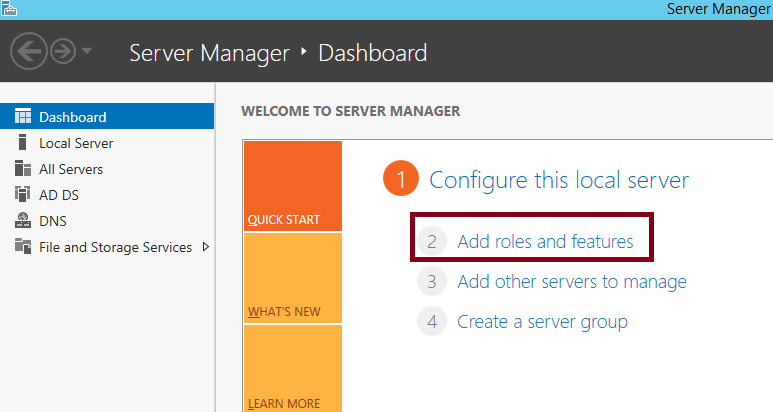

نحوه نصب IIS بر روی ویندوز سرور 2012 R2

ارسال شده توسط admin | در دسته بندی وبلاگ

نحوه نصب IIS بر روی ویندوز سرور 2012 R2

4. بر روی Role-based or feature-based installation کلیک کرده و بر روی دکمه Next کلیک می کنیم.

۵. در پنجره Select destination server بر روی سروری که قرار است سرویس IIS بر روی آن نصب کنیم کلیک کرده و گزینه Next را کلیک می کنیم.

6. بر روی Web Server IIS کلیک می کنیم.

7. سرویس IIS نیاز دارد تا بعضی feature ها را بر روی ویندوز سرور نصب نماید. مطابق شکل زیر بر روی Add Features کلیک می کنیم.

8. در پنجره Select features نیازی نیست ما تمامی Feature های اضافی را انتخاب نماییم. ما feature های مورد نیاز خود را انتخاب کرده ایم.

9. در این پنجره ما می توانیم اطلاعات بیشتری در مورد سرویس IIS بدست بیاوریم. بر روی گزینه Next کلیک می کنیم.

10. در صفحه Select role services باید Basic Authentication و Digest Authentication و management tools را انتخاب کنیم.

11. برای نصب Feature بر روی دکمه Add Features کلیک می کنیم.

12. خب ما کلیه role های مورد نیاز برای نصب IIS را در ویندوز سرور 2012 انتخاب کرده ایم. بر روی دکمه Next کلیک می کنیم.

13. در پنجره Confirm Installation selections ما میتوانیم همه نقشها وویژگیهایی که انتخاب کردهایم را ببینیم. گزینه Restart the destination computer automatically if required را انتخاب وبر روی دکمه نصب کلیک می کنیم.پس از تکمیل نصب ، صفحه نصب بسته خواهد شد.

14. برای بررسی اینکه آیا سرویس IIS در سرور شما نصب شده است می توانید از دکمه استارت سرویسهای IIS را مشاهده کنید.

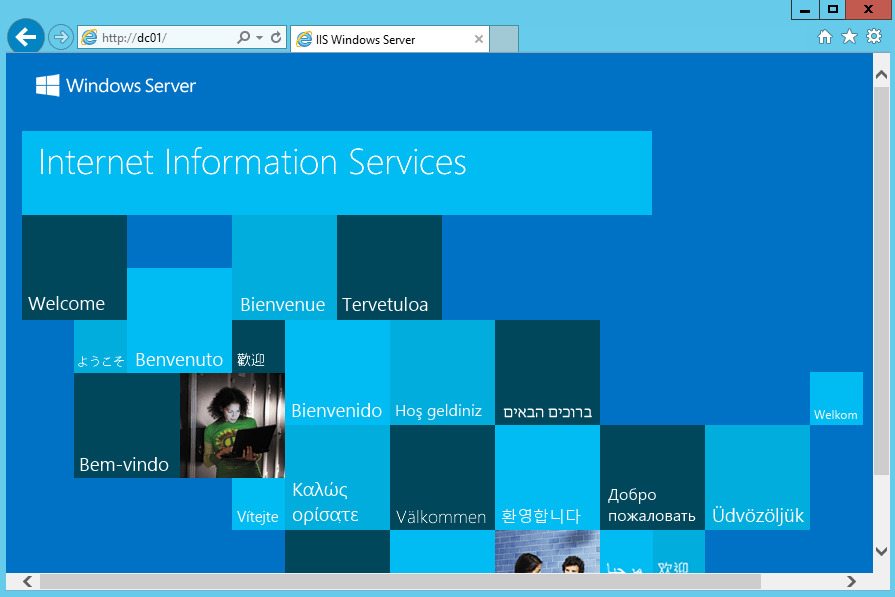

15.همچنین میتوانیم در سرویسهای سرور از وجود سرویس IIS اطمینان حاصل کنیم. بااستفاده از مرورگر وب باید سایت پیشفرض قابل مشاهده باشد. برای اینکار می توانید مرورگر وب را باز کرده و در آدرس بار آن واژه localhost را باز کنیم که در صورت باز شدن صفحه پیش فرض IIS می توانیم به وجود سرویس IIS پی ببریم.

0 دیدگاه | مارس 17, 2019

مفهوم Authentication در شبکه

ارسال شده توسط admin | در دسته بندی وبلاگ

مهمترین وظیفه Active Directory احراز هویت افراد، کامپیوترها و تمام دستگاه هایی که قرار است وارد شبکه شده و سرویس بدهند و یا سرویس بگیرند. هر کاربر یا کامپیوتر، قبل از اینکه بتواند در شبکه و محیط domain نقشی ایفا کند، بایستی توسطActive Directory شناخته شود (شناسایی هر object توسط SID و identity خود انجام می گیرد.) این فرایند شناسایی، با تبادل یک سری اطلاعات محرمانه و محافظت شده ای مانند، پسورد ویا certificate های دیجیتالی، بین آن object و ActiveDirectory انجام می گیرد. پس از اتمام فرایند احراز هویت (authentication)، آن object می تواند در شبکه فعالیت کرده و از منابع شبکه (با توجه به میزان اجازه دسترسی) استفاده کند.

در Active Directory پروتکل Kerberos مسئول احراز هویت (authentication) را به عهده دارد. وقتی یک کاربر یا کامپیوتر، وارد دامین می شود (login)، پروتکل Kerberosمواردی امنیتی (credential) آنها را authenticate کرده و مجموعه ای از اطلاعات به نام ticket granting ticket (TGT) را ارسال می کند. قبل از اینکه کاربر بتواند کاری را در دامین انجام دهد (مانند ارتباط با سرور و دریافت یک فایل)، Kerberos درخواستی را همراه با TGT به domain controller ارسال کرده تا از وجود کاربر در دامین اطمینان حاصل کند. Domain controller نیز مجموعه ای از اطلاعات را به نام service ticket را به سرور ارسال کرده تا بگوید که کاربر را احراز هویت کرده و کاربر مربوط به دامین است. این تبادلات Kerberos فقط در یک logon شدن به شبکه انجام می گیرد. بعد از اینکه کاربر یا کامپیوتر به محیط دامین login، وTGT را دریافت کرد، کاربر در تمامی domain احراز هویت شده و می تواند service ticket ها را برای هر سرویسی دریافت کند. تمامی این ticket ها توسط Kerberos کلاینت ها مدیریت می شود.

0 دیدگاه | مارس 17, 2019

مفهوم کربرس (Kerberos)

ارسال شده توسط admin | در دسته بندی وبلاگ

مفهوم کربرس (Kerberos)

کربرس، پروتکلی برای بررسی هویت درخواستهای سرویس بین میزبانهای امن و قابل اطمینان در یک شبکه ناامن مثل اینترنت است. کربرس در تمام سیستمعاملهای بزرگ از جمله مایکروسافت ویندوز، OS X اپل، FreeBSD و لینوکس تعبیه شده است.

از ویندوز 2000 به بعد، مایکروسافت پروتکل کربرس را به عنوان روش احراز هویت پیشفرض در ویندوز پیادهسازی کرد و این پروتکل بخش مهمی از سرویس Active Directory ویندوز شد. ارائه دهندگان سرویس پهنای باند هم در شبکههایشان از پروتکل کربرس برای تائید هویت مودمهای کابلی DOCSIS و گیرندههای دیجیتال تلویزیون (set-top box) استفاده میکنند.

کربرس در اصل برای پروژه آتنا (Project Athena) در موسسه فناوری ماساچوست (MIT) تولید شد. نام کربرس از اساطیر یونانی گرفته شده و کربرس (یا Cerberus) در این افسانهها یک سگ سه سر است که نگهبان دروازههای جهنم است. سه سر این سگ درواقع نماد یک کلاینت، یک سرور و یک مرکز توزیع کلید (به اختصار KDC) است که KDC به عنوان سرویس تائید هویت واسط مورد اطمینانِ کربرس عمل میکند.

کاربران، سیستمها و سرویسهایی که از کربرس استفاده میکنند تنها باید به KDC اعتماد کنند. KDC یک پردازش واحد را اجرا و دو سرویس را ارائه میدهد که عبارتند از سرویس احراز هویت و سرویس اعطای مجوز. مجوزهای KDC امکان تائید هویت متقابل و اثبات هویت نودها به یکدیگر را به روشی ایمن فراهم میکنند. در سیستم احراز هویت کربرس از رمزنگاری مخفی مشترک برای پیشگیری از خوانده شدن یا تغییر بستههایی که در شبکه جابجا میشوند، استفاده میشود تا از استراق سمع و حملات بازپخش (یا replay attack) پیشگیری شود.

بررسی اجمالی پروتکل کربرس

در ادامه توضیح سادهای از نحوه عملکرد پروتکل کربرس ذکر میشود اما فرایند واقعی پیچیدهتر و در پیادهسازیهای مختلف متفاوت است. برای توضیح عملکرد این پروتکل فرض میکنیم کلاینت شروع کننده در سناریوی زیر یک لپتاپ شرکتی با سیستمعامل ویندوز است و یک کاربر سعی دارد وارد شبکه شرکت شود.

برای شروع فرایند احراز هویت کربرس، کلاینتِ شروع کننده فرایند، یک درخواست (درخواست دسترسی به یک سرویس) به سرور احراز هویت ارسال میکند. با توجه به این که در این تقاضا اطلاعات حساسی قرار ندارد، این درخواست به صورت متن ساده ارسال میشود.

سرور احراز هویت، کلید خصوصی کلاینت شروع کننده فرایند را با این فرض که نام کاربری کلاینت در دیتابیس KDC قرار دارد دریافت میکند. در صورتی که نام کاربری کلاینت در دیتابیس KDC پیدا نشد، امکان تائید هویت کلاینت وجود ندارد و در نتیجه فرایند احراز هویت متوقف میشود. اما در صورتی که نام کاربری کلاینت در دیتابیس KDC پیدا شد، سرور احراز هویت یک کلید برای سشن (session key) و یک مجوز دسترسی (یا اصطلاحاً بلیط) تولید میکند. این بلیط برچسب زمانی میخورد و توسط سرور احراز هویت با پسورد کلاینت رمزنگاری میشود.

سپس از کلاینت شروع کننده فرایند درخواست میشود که پسورد را وارد کند؛ در صورت تطبیق پسورد وارد شده با پسورد موجود در دیتابیس KDC، بلیط رمزنگاری شده که توسط سرور احراز هویت صادر شده بود، رمزگشایی شده و از آن به عنوان گواهینامهای از طرف سرور برای دستیابی به سرویس درخواستی استفاده میشود. سپس کلاینت این بلیط اولیه را به سرور تائید بلیط ارسال میکند که ممکن است این سرور روی همان سختافزاری نصب باشد که سرور احراز هویت روی آن قرار دارد، اما نقش متفاوتی دارد.

سرور تائید بلیط هم یک فرایند بررسی هویت شبیه سرور احراز هویت را انجام میدهد اما این بار اطلاعات مورد نیاز و یک بلیط برای دسترسی به سرویس درخواست شده را منتقل میکند. این عملیات انتقال با کلید سشن مخصوص کاربر و سرویسی که به آن دسترسی صورت گرفته، رمزنگاری میشود. میتوان از اثبات هویت صورت گرفته برای دسترسی به سرویس درخواست شده استفاده کرد تا وقتی اعتبار تقاضای اصلی تائید شد، هویت سرور هم برای درخواست کننده تائید شود.

بلیط صادر شده از سوی سرویس تائید بلیط که برچسب زمانی خورده بود این امکان را برای سیستم درخواست کننده فراهم میکند که از طریق این بلیط برای یک دوره زمانی خاص از سرویس استفاده کند تا در این دوره زمانی نیاز به بررسی مجدد هویت کاربر نباشد. محدود کردن مدت اعتبار این بلیط، احتمال استفاده از آن توسط افراد دیگر را کم میکند؛ میتوان حداکثر طول اعتبار بلیط را 0 تنظیم کرد تا بلیط هیچ وقت منقضی نشود. مایکروسافت توصیه میکند که بلیطهای سرویس حداکثر 600 دقیقه اعتبار داشته باشند که مقدار پیشفرض در پیادهسازیهای کربرس در سیستمعامل ویندوز سرور هم همین اندازه است.

کنسرسیوم Kerberos MIT در مهر 1386 برای توسعه بیشتر کربرس تأسیس شد. در سال 1392 این کنسرسیوم گسترش پیدا کرد و نام آن به MIT Kerberos and Internet Trust Consortium (کنسرسیوم اعتماد اینترنتی و کربرس MIT) تغییر کرد.

0 دیدگاه | مارس 17, 2019

مفاهیم اولیه شبکه

ارسال شده توسط admin | در دسته بندی وبلاگ

مفاهیم اولیه شبکه

Lan: به شبکه محلی که در آن کامپیوتر ها نزدیک به هم بوده و ارتباط آنها از طریق Hub , Switch یا Wireless باشد اطلاق می شود.

Intranet و Internet: منظور از اینترانت همان شبکه جهانی اینترنت است که در محیط بسته (Lan) پیاده سازی شده و با دنیای خارج از آن ارتباطی ندارد.

پروتکل: عبارتست از قراردادی که تعدادی کامپیوتر طبق آن با یکدیگر ارتباط برقرار کرده و به تبادل اطلاعات می پردازند.

TCP/IP: یک پروتکل جامع در اینترنت بوده و تمام کامپیوترهایی که با اینترنت کار می کنند از آن تبعیت می کنند.

IP Address: در اینترنت هر کامپیوتر دارای یک آدرس IP است. هر IP متشکل از 4 عدد بوده که با یک نقطه ازهم جدا می شوند. ( مثل 217.219.175.11 ) هر کدام از این اعداد حداکثر می توانند 254 باشند. هر IP دارای یک Mask می باشد که از روی آن می توان تعداد IP های یک شبکه محلی را تشخیص داد.

Valid IP: به IPهایی گفته می شود که در اینترنت معتبر بوده و قابل شناسایی باشند.

Invalid IP: به IPهایی گفته می شود که در اینترنت فاقد هویت و غیر قابل شناسایی می باشند. از این IPها معمولا در شبکه های Lan در صورت نداشتن Valid IP به میزان کافی استفاده می شود. از Invalid IP بدلیل نداشتن هویت در اینترنت نمی توان برای اتصال به اینترنت استفاده کرد. بلکه باید از تکنیکهایی مثل NAT یا Proxy استفاده کرد.

Proxy: در مفهوم عامیانه به سانسور کردن سایتها تعبیر می شود. اما از نظر فنی راه حلی است برای اینکه ما بتوانیم از Invalid IPها برای اتصال به اینترنت استفاده کنیم. در این روش باید یک Proxy Server در شبکه نصب شود. در کل این روش مطلوب نبوده و دارای نقاط ضعف عمده زیر است: 1- نیاز است که کاربران تنظیمات خاصی را در کامپیوتر خود انجام دهند. 2- در این روش بسیاری از پروتکلها پشتیبانی نشده و قابل استفاده نیستند. با این حال برخی از مراکز اینترنتی نظیر دانشگاهها , مؤسسات دولتی و امنیتی و … برای کنترل بیشتر کاربران خود و گزارشگیری از سایتهای ملاقات شده توسط هر کاربر از Proxy استفاده می کنند. از جمله نرم افزارهای Proxy Server می توان به ISA , MSProxy , Winproxyو … اشاره کرد.

NAT: یک تکنیک خوب برای بکارگیری Invalid IP است. در این روش تقریبا” تمام پروتکل ها پشتیبانی می شوند و مهمتر اینکه نیاز به تنظیم خاصی بر روی کامپیوتر کاربران نیست. از جمله نرم افزارهایی که کار NAT را انجام می دهند می توان به ISA و Winroute اشاره کرد.

DNS: پروتکل تبدیل اسم Domain به IP می باشد.

Routing: اگر کامپیوتری بخواهد با یک کامپیوتر دیگر در اینترنت ارتباط برقرار کند , Packetهایش الزاما” از چندین Node (کامپیوتر یا Router ) عبور می کند تا به مقصد برسد. به عملی که یک Node بر روی Packetها و ارسال آنها به Node دیگر برای رسیدن به مقصد انجام می دهد Routing گفته می شود.

Mail Server: در شبکه به سروری گفته می شود که کار دریافت , ارسال و نگهداری Email را انجام میدهد. از جمله نرم افزارهایی که برای Mail Server مورد استفاده قرار می گیرند می توان به MDaemon و Exchange اشاره کرد.

Web Server: به سروری گفته می شود که صفحات Web بر روی آن قرار گرفته و Pageهای آن از طریق اینترنت قابل دستیابی است.

FTP Server: به سروری گفته می شود که فایلهای مورد نیاز برای Download کردن کاربران بر روی آن قرار گرفته است. و کاربران می توانند فایلهای موجود در FTP Server را Download کنند.

Domain: به نام یک شبکه که منحصر بفرد بوده و در اینترنت Register شده است گفته می شود. مثل Deznegar.com یا Jamejam.net. یک شبکه می تواند دارای یک یا چند Domain باشد. البته یک شبکه می تواند بدون Domain یا دارای Domain محلی نیز باشد.

Domain Registration: به عمل ثبت Domain گفته می شود. چنانچه شما بخواهید یک Domain برای خود رجیستر کنید ابتدا باید یک نام را که تا کنون در اینترنت استفاده نشده است انتخاب کنید. سپس توسط شرکتهایی که عمل Domain Registration را انجام می دهند آنرا بنام خود به مدت زمان معین Register کنید.

Host: به کامپیوترهای میزبان که صفحات Web یا فایلهای FTP بر روی آن قرار دارند Host گفته می شود.

PC 2 Phone: به امکان ایجاد ارتباط تلفنی بوسیله اینترنت از طریق یک کامپیوتر با یک تلفن PC2Phone گفته می شود.

Phone 2 Phone: به امکان ایجاد ارتباط تلفنی بوسیله اینترنت از طریق یک تلفن با یک تلفن دیگر Phone2Phone گفته می شود.

ISP: به مراکز سرویس دهی اینترنت ISP گفته می شود. (Internet Service Provider)

ITSP: به مراکز سرویس دهی Phone2Phone , ITSP گفته می شود. (Internet Telephony Service Provider)

DVB: به کارت سخت افزاری اطلاق می شود که در یکی از Slotهای کامپیوتر قرار می گیرد و بوسیله یک کابل به دیش متصل شده و از طریق آن می تواند Receive کند.

Receiver: یک Device است که به دیش وصل شده و عمل دریافت اطلاعات از دیش را انجام می دهد.

Transiver: یک Device است که به دیش وصل شده و عمل ارسال اطلاعات به دیش را انجام می دهد.

Cache Server: به تجهیزاتی گفته می شود که بتواند هنگام کارکردن کاربران, سایتهای بازدید شده توسط آنها را در خود نگهداری کرده و در صورتی که یک کاربر دیگر بخواهد همان سایتها را بازدید نماید با سرعت بیشتر و صرفه جویی در پهنای باند پاسخ خود را از طریق Cache Server دریافت کند. وجود Cache Server در شبکه می تواند تا 50 درصد در اندازه پهنای باند صرفه جویی کند و راندمان شبکه را بالا ببرد. Cache Server هم می تواند سخت افزاری باشد (مثل Cache Force) و هم می تواند نرم افزاری باشد.(مثل: 1- Squid که تحت Linux و Windows قابل نصب است. 2- ISA که تحت Win2000 قابل نصب است.3- CacheXpress که تحت Linux و اکثر Windowsها قابل نصب است. 4- RealCache که محصول شرکت داده پردازان دوران بوده و تحت Win2000 و NT4 قابل نصب است.)

Accounting/Billing: به نرم افزارهای مدیریت کاربران در یک ISP گفته می شود. این نرم افزارها کنترل میزان استفاده کاربران از شبکه اینترنت را برعهده دارند. معروف ترین نرم افزار در این زمینه در کشورمان محصول شرکت داده پردازان دوران بوده و ISPUtil نام دارد که هم اکنون بیش از 40 درصد از ISPهای کشور از آن استفاده می کنند. همچنین نرم افزار VoIPUtil نیز که برای کنترل مصرف کاربران تلفنی بکار رفته و مختص ITSPها می باشد دیگر محصول این شرکت می باشد.

Firewall: هم بصورت سخت افزاری و هم بصورت نرم افزاری وجود دارد و وظیفه آن بالا بردن ضریب امنیتی شبکه به منظور جلوگیری از Hack شدن و سوء استفاده توسط افراد سودجو می باشد.

URL Filtering: هم بصورت سخت افزاری و هم بصورت نرم افزاری وجود دارد و وظیفه آن جلوگیری از ورود کاربران به سایتهای غیر اخلاقی و غیر مجاز می باشد.

MultiPort: دستگاهی است که معمولا” در ISPها مورد استفاده قرار می گیرد. دارای یک کارت PCI بوده و بر روی Mainboard یک کامپیوتر نصب می شود. با نصب MultiPort می توان Comportهای یک کامپیوتر را افزایش داد و تعداد زیادی Modem به یک کامپیوتر متصل کرد.

RAS: به کامپیوتری گفته می شود که تعداد زیادی Modem به آن متصل بوده و کاربران می توانند به آن Connect کرده و از اینترنت استفاده کنند.

Access Server : به دستگاههایی گفته می شود که کاربران اینترتنی قادر باشند به آن Connect کرده و از طریق آن به اینترنت دسترسی پیدا کنند.

VOIP Gateway: به دستگاههایی گفته می شود که کاربران تلفنی قادر باشند به آن Connect کرده و از طریق آن با کشورهای مختلف ارتباط تلفنی برقرار کنند.

VOIP Carrier: به تشکیلاتی گفته می شود که با VoIP Gateway از طریق اینترنت در ارتباط بوده و ارتباط های تلفنی بین VoIP Gateway و کشورهای مختلف را برقرار می سازد.

انواع راههای ارتباط كاربر به ISP : خط آنالوگ ، خط Leased ، خط E1 ، Wireless ، ADSL

هر ISP می تواند برای دستیابی به اینترنت از یک یا چند روش از روشهای زیر استفاده کند. خط آنالوگ ، خط Leased ، خط E1 ، Wireless ، ADSL ، Receive Only Dish ، Send/Rec Dish.

0 دیدگاه | مارس 17, 2019

معرفی شبکه کامپیوتری

ارسال شده توسط admin | در دسته بندی وبلاگ

معرفی شبکه کامپیوتری

شبکه کامپیوتری یک سیستم است که در آن چندین کامپیوتر به یکدیگر متصل می شوند تا اطلاعات و منابع را به اشتراک بگذارند.

خصوصیات یک شبکه کامپیوتری

- به اشتراک گذاشتن منابع از یک کامپیوتر به دیگری.

- ایجاد فایل ها و ذخیره آنها در یک کامپیوتر، دسترسی به آن فایل ها از کامپیوتر (های) دیگر متصل شده در شبکه.

- یک چاپگر، اسکنر یا یک دستگاه فکس را به یک کامپیوتر در داخل شبکه وصل کنید و دیگر رایانه های شبکه از ماشینهای موجود در شبکه استفاده کنند.

در زیر لیست سخت افزار مورد نیاز برای راه اندازی یک شبکه کامپیوتری آمده است:

- کابل شبکه

- توزیع کنندگان

- روترها

- کارت های شبکه داخلی

- کارت های شبکه خارجی

در فناوری اطلاعات، شبکه کامپیوتری، که همچنین شبکه داده نامیده می شود، مجموعه ای از نقاط یا گره ها است که از طریق مسیرهای ارتباطی به منظور انتقال، دریافت و مبادله داده ها، ترافیک صوتی و تصویری متصل می شوند.

دستگاه های شبکه شامل سوئیچ ها و روترهایی است که از پروتکل ها و الگوریتم های مختلف برای تبادل اطلاعات و انتقال داده ها به نقطه پایانی مورد نظر استفاده می کنند. هر نقطه پایانی (گاهی اوقات میزبان نامیده می شود) در یک شبکه یک شناسه ی منحصر به فرد دارد، اغلب یک آدرس IP یا یک آدرس کنترل دسترسی به رسانه است که برای نشان دادن منبع یا مقصد انتقال استفاده می شود. نقطه پایانی می تواند شامل سرورها، رایانه های شخصی، تلفن ها و بسیاری از انواع سخت افزار شبکه باشد.

شبکه ها می توانند از ترکیبی از فن آوری های سیمی و بی سیم استفاده کنند. دستگاه های شبکه از طریق رسانه های سیمی یا بی سیم ارتباط برقرار می کنند. در شبکه های سیمی، این ممکن است شامل فیبر نوری، کابل کواکسیال یا سیم مسی در شکل جفت پیچ خورده باشد. مسیرهای شبکه بی سیم شامل شبکه های کامپیوتری هستند که از اتصال داده های بی سیم برای اتصال نقطه انتهایی استفاده می کنند. این نقاط پایانی شامل پخش رادیو، رادیوی تلفن همراه، مایکروویو و ماهواره است.

Linux شبکه سازی TCP / IP، مدیریت شبکه و مبانی پیکربندی سیستم را پوشش می دهد. لینوکس می تواند از چندین دستگاه شبکه پشتیبانی کند.

Windows server نسخه ی قوی تری از همتایان سیستم عامل دسکتاپ خود هستند و طراحی شده اند تا به طور موثر مدیریت شبکه های شرکت ها، میزبانی اینترنت یا اینترانت، پایگاه های داده، پیام های سازمانی و توابع مشابه را انجام دهند. شبکه یک بخش پایه ای از پلتفرم مراکز داده نرم افزار محور (SDDC) است و ویندوز سرور فن آوری های جدید و پیشرفته شبکه های مبتنی بر نرم افزار (SDN) را فراهم می کند تا شما را به یک راه حل کامل جهت SDDC برای سازمان خود برساند.

Cisco یک شبکه را فراهم می کند که می تواند به طور ایمن و قابل اطمینان انواع ترافیک را در کل شبکه، تقریبا در هر رسانه ای اداره کند، در حالیکه ارائه خدمات منسجم برای همه کاربران را فراهم می کند. سیسکو می تواند یک شبکه end-to-end متشکل از سیستم هایی است که به طور خاص برای پاسخگویی به نیازهای منحصر به فرد هر مکان در شبکه طراحی شده اند و به زیرساخت مشترک و یک سیستم عامل مشترک متصل اند و از یک مکان مرکزی به عنوان یک واحد انسجام قابل مدیریت هستند. از آنجایی که Cisco شبکه را به عنوان یک کل در نظر می گیرد، محصولات و فن آوری ها و راه حل هایی را ارائه می دهد که مزایای تجاری را در کل شبکه ایجاد می کند. سیسکو مدیریت شبکه و ابزارهای لازم برای مدیریت شبکه را به طور کامل اداره می کند. علاوه بر این، سیسکو ارتباط بین تمام عناصر شبکه را درک می کند.

Azure انواع قابلیت های شبکه ای مانند اتصال بین منابع Azure، اتصال به اینترنت، اتصال محلی، تعادل بار و جهت ترافیک، امنیت، مسیریابی، نظارت و مدیریت منابع شبکه Azure و ابزارهای نصب و راه اندازی منابع شبکه را فراهم می کند که می تواند با هم یا جداگانه مورد استفاده قرار گیرد.

VMware توانایی راه اندازی شبکه های پیشرفته با ماشین های مجازی را دارد. با استفاده از تکنیک مناسب، می توان به ماشین های مجازی از شبکه محلی دسترسی داشت و مسیر بین چندین ماشین مجازی را پیکربندی کرد. هر زمان که یک ماشین مجازی را از wizard پیکربندی کنید، به طور خودکار با یک آداپتور شبکه مجازی پیکربندی شده است. در VMware Workstation، شما می توانید تا سه آداپتور شبکه مجازی را در هر دستگاه مجازی داشته باشید. در VMware، سوئیچ ها برای برقراری ارتباط بین شبکه مجازی و شبکه فیزیکی استفاده می شود.

شرکت CompTIA یک سازمان مستقل اختصاصی برای ایجاد جامعه و ارتقای برتر در صنعت فناوری اطلاعات رایانه های جهانی محسوب می شود. CompTIA امتحانات صدور گواهینامه در زمینه های مختلف از جمله امنیت، شبکه و لینوکس ارائه می دهد. در زمینه ی درک عمیق از زیرساخت های شبکه و توانایی نصب، پیکربندی، مدیریت و نگهداری شبکه ها آزمون گواهی نامه ی CompTIA Network Plus را برگزار می کند که برای مدیران شبکه، تحلیلگران امنیتی و مهندسین سیستم کاربرد دارد. در زمینه ی امنیت، CompTIA Security Plus را ارائه می دهد که دانشی از زیرساخت های شبکه، امنیت سیستم، حسابرسی، رمزنگاری و غیره را فراهم می کند که برای تحلیلگران امنیتی و مهندسین سیستم مفید است.

Cloud به کامپوتر هایی که به یکدیگر متصل اند و یک اکوسیستم واحد یا یک شبکه را تشکیل دادند می گویند که این امکان را برای سرورها، حافظه های ذخیره سازی و برنامه های کاربردی فراهم می کند تا از طریق اینترنت، به کامپیوترها و تمامی دستگاه هایِ متصل به اینترنتِ سازمان ها دسترسی داشته باشد.

گواهینامه ها و آزمون های شبکه

- (Juniper Networks Certified Internet Associate or Specialist (JNCIA/JNCIS

- (Network+ (CompTIA

- +CompTIA’s Security

- (WCNA (Wireshark

- (Cisco Certified Network Professional (CCNP

- (Cisco Certified Internetwork Expert (CCIE

- (Cisco Certified Entry Networking Technician (CCENT

- (Cisco Certified Network Associate Routing and Switching (CCNA R&S

- (Cisco Certified Design Associate (CCDA

- (Cisco Certified Network Associate Cloud (CCNA Cloud

- (Cisco Certified Network Associate Data Center (CCNA Data Center

- (VMware Certified Professional 6 – Network Virtualization (VCP6-NV

- AWS Certified Solutions Architect

0 دیدگاه | فوریه 22, 2019

مدل شبکه ای OSI

ارسال شده توسط admin | در دسته بندی وبلاگ

مدل شبکه ای OSI

مدل [ Open System Interconnection1]

این مدل مبتنی بر قراردادی است که سازمان استانداردهای جهانی ایزو بعنوان مرحله ای از استاندارد سازی قراردادهای لایه های مختلف توسعه دارد[3] . نام این مدل مرجع به این دلیل ا اس آی است چونکه با اتصال سیستم های باز سروکار دارد وسیستم های باز سیستم هایی هستند که برای ارتباط باسیستم های دیگر باز هستند . این مدل هفت لایه دارد که اصولی که منجر به ایجاد این لایه ها شده اند عبارتند از:

- وقتی نیاز به سطوح مختلف از انتزاع است ، لایه ای باید ایجاد شود.

- هر لایه باید وظیفه مشخصی داشته باشد.

- وظیفه هر لایه باید با در نظر گرفتن قراردادهای استاندارد جهانی انتخاب گردد.

- مرزهای لایه باید برای کمینه کردن جریان اطلاعات از طریق رابط ها انتخاب شوند.

اکنون هفت لایه را به نوبت از لایه پایین مورد بحث قرار می دهیم:

6-2-1 لایه فیزیکی

به انتقال بیتهای خام برروی کانال ارتباطی مربوط می شود. در اینجا مدل طراحی با رابط های مکانیکی ، الکتریکی ، ورسانه انتقال فیزیکی که زیر لایه فیزیکی قراردارند سروکار دارد.

6-2-2 لایه پیوند ها

مبین نوع فرمت هاست مثلا شروع فریم ، پایان فریم، اندازه فریم وروش انتقال فریم . وظایف این لایه شامل موارد زیر است:

مدیریت فریم ها ، خطایابی وارسال مجدد فریم ها، ایجاد تمایز بین فریم ها داده وکنترل وایجاد هماهنگی بین کامپیوتر ارسال کننده ودریافت کننده داده ها.

پروتکل های معروف برای این لایه عبارتند از:

- پروتکل SDLC که برای مبادله اطلاعات بین کامپیوتر ها بکار می رود و اطلاعات را به شکل فریم سازماندهی می کند.

- پروتکل HDLC که کنترل ارتباط داده ای سطح بالا زیر نظر آن است وهدف از طراحی آن این است که با هر نوع ایستگاهی کارکند از جمله ایستگاههای اولیه ، ثانویه وترکیبی.

6-2-3 لایه شبکه

وظیفه این لایه ، مسیر یابی می باشد ، این مسیر یابی عبارتست از : تعیین مسیر متناسب برای انتقال اطلاعات . لایه شبکه آدرس منطقی هر فریم را بررسی می کند . و آن فریم را بر اساس جدول مسیر یابی به مسیر یاب بعدی می فرستد . لایه شبکه مسئولیت ترجمه هر آدرس منطقی به یک آدرس فیزیکی را بر عهده دارد. پس می توان گفت برقراری ارتباط یا قطع آن ، مولتی پلکس کردن از مهمترین وظایف این لایه است. از نمونه بارز خدمات این لایه ، پست الکترونیکی است.

6-2-4 لایه انتقال

وظیفه ارسال مطمئن یک فریم به مقصد را برعهده دارد. لایه انتقال پس از ارسال یک فریم به مقصد ، منتظر می ماند تا سیگنالی از مقصد مبنی بر دریافت آن فریم دریافت کند. در صورتیکه لایه محل در منبع سیگنال مذکور را از مقصد دریافت نکند. مجددا اقدام به ارسال همان فریم به مقصد خواهد کرد.

6-2-5 لایه اجلاس

وظیفه برقراری یک ارتباط منطقی بین نرم افزار های دو کامپیوتر ی که به یکدیگر متصل هستند به عهده این لایه است. وقتی که یک ایستگاه بخواهد به یک سرویس دهنده متصل شود ، سرویس دهنده فرایند برقراری ارتباط را بررسی می کند، سپس از ایستگاه ، درخواست نام کاربر، ورمز عبور را خواهد کرد. این فرایند نمونه ای از یک اجلاس می باشد.

6-2-6 لایه نمایش

این لایه اطلاعات را از لایه کاربرد دریافت نموده ، آنها را به شکل قابل فهم برای کامپیوتر مقصد تبدیل می کند که برای انجام این فرایند اطلاعات را به کدهای ASCII و یا Unicode تبدیل می کند.

6-2-7 لایه کاربرد

این لایه امکان دسترسی کاربران به شبکه را با استفاده از نرم افزارهایی چونFTP، E-mail و … فراهم می سازد.

0 دیدگاه | فوریه 4, 2019