مفاهیم اولیه شبکه

Lan: به شبکه محلی که در آن کامپیوتر ها نزدیک به هم بوده و ارتباط آنها از طریق Hub , Switch یا Wireless باشد اطلاق می شود.

Intranet و Internet: منظور از اینترانت همان شبکه جهانی اینترنت است که در محیط بسته (Lan) پیاده سازی شده و با دنیای خارج از آن ارتباطی ندارد.

پروتکل: عبارتست از قراردادی که تعدادی کامپیوتر طبق آن با یکدیگر ارتباط برقرار کرده و به تبادل اطلاعات می پردازند.

TCP/IP: یک پروتکل جامع در اینترنت بوده و تمام کامپیوترهایی که با اینترنت کار می کنند از آن تبعیت می کنند.

IP Address: در اینترنت هر کامپیوتر دارای یک آدرس IP است. هر IP متشکل از 4 عدد بوده که با یک نقطه ازهم جدا می شوند. ( مثل 217.219.175.11 ) هر کدام از این اعداد حداکثر می توانند 254 باشند. هر IP دارای یک Mask می باشد که از روی آن می توان تعداد IP های یک شبکه محلی را تشخیص داد.

Valid IP: به IPهایی گفته می شود که در اینترنت معتبر بوده و قابل شناسایی باشند.

Invalid IP: به IPهایی گفته می شود که در اینترنت فاقد هویت و غیر قابل شناسایی می باشند. از این IPها معمولا در شبکه های Lan در صورت نداشتن Valid IP به میزان کافی استفاده می شود. از Invalid IP بدلیل نداشتن هویت در اینترنت نمی توان برای اتصال به اینترنت استفاده کرد. بلکه باید از تکنیکهایی مثل NAT یا Proxy استفاده کرد.

Proxy: در مفهوم عامیانه به سانسور کردن سایتها تعبیر می شود. اما از نظر فنی راه حلی است برای اینکه ما بتوانیم از Invalid IPها برای اتصال به اینترنت استفاده کنیم. در این روش باید یک Proxy Server در شبکه نصب شود. در کل این روش مطلوب نبوده و دارای نقاط ضعف عمده زیر است: 1- نیاز است که کاربران تنظیمات خاصی را در کامپیوتر خود انجام دهند. 2- در این روش بسیاری از پروتکلها پشتیبانی نشده و قابل استفاده نیستند. با این حال برخی از مراکز اینترنتی نظیر دانشگاهها , مؤسسات دولتی و امنیتی و … برای کنترل بیشتر کاربران خود و گزارشگیری از سایتهای ملاقات شده توسط هر کاربر از Proxy استفاده می کنند. از جمله نرم افزارهای Proxy Server می توان به ISA , MSProxy , Winproxyو … اشاره کرد.

NAT: یک تکنیک خوب برای بکارگیری Invalid IP است. در این روش تقریبا” تمام پروتکل ها پشتیبانی می شوند و مهمتر اینکه نیاز به تنظیم خاصی بر روی کامپیوتر کاربران نیست. از جمله نرم افزارهایی که کار NAT را انجام می دهند می توان به ISA و Winroute اشاره کرد.

DNS: پروتکل تبدیل اسم Domain به IP می باشد.

Routing: اگر کامپیوتری بخواهد با یک کامپیوتر دیگر در اینترنت ارتباط برقرار کند , Packetهایش الزاما” از چندین Node (کامپیوتر یا Router ) عبور می کند تا به مقصد برسد. به عملی که یک Node بر روی Packetها و ارسال آنها به Node دیگر برای رسیدن به مقصد انجام می دهد Routing گفته می شود.

Mail Server: در شبکه به سروری گفته می شود که کار دریافت , ارسال و نگهداری Email را انجام میدهد. از جمله نرم افزارهایی که برای Mail Server مورد استفاده قرار می گیرند می توان به MDaemon و Exchange اشاره کرد.

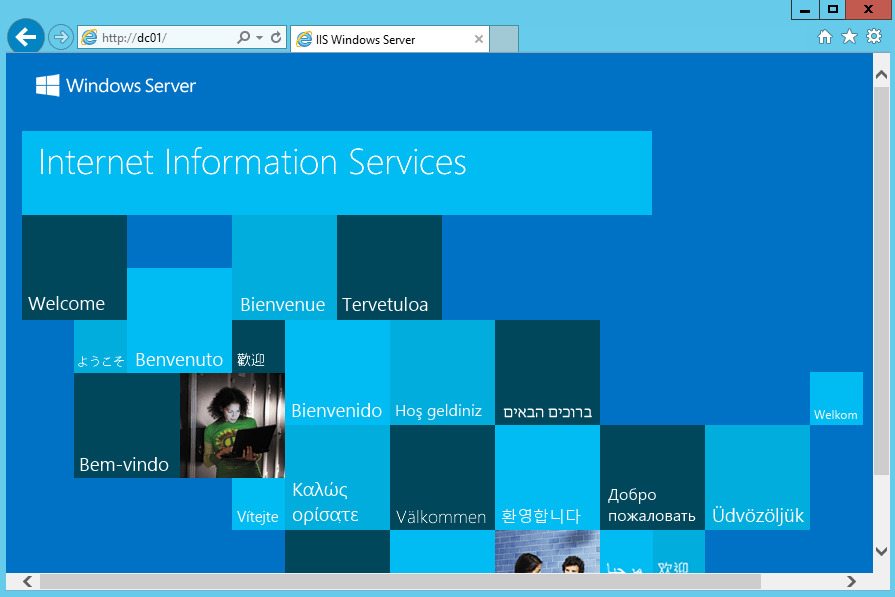

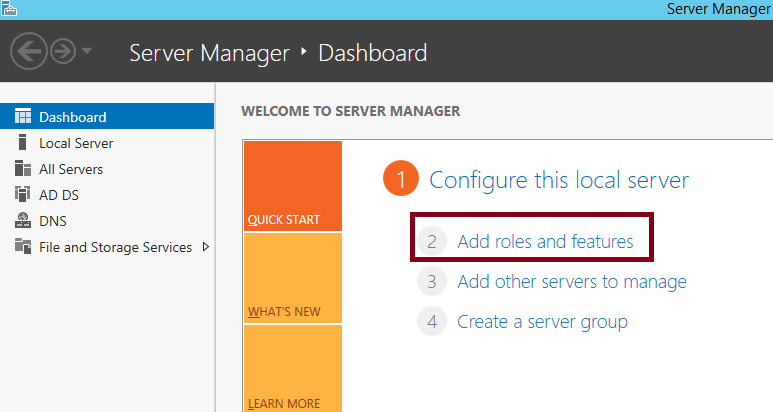

Web Server: به سروری گفته می شود که صفحات Web بر روی آن قرار گرفته و Pageهای آن از طریق اینترنت قابل دستیابی است.

FTP Server: به سروری گفته می شود که فایلهای مورد نیاز برای Download کردن کاربران بر روی آن قرار گرفته است. و کاربران می توانند فایلهای موجود در FTP Server را Download کنند.

Domain: به نام یک شبکه که منحصر بفرد بوده و در اینترنت Register شده است گفته می شود. مثل Deznegar.com یا Jamejam.net. یک شبکه می تواند دارای یک یا چند Domain باشد. البته یک شبکه می تواند بدون Domain یا دارای Domain محلی نیز باشد.

Domain Registration: به عمل ثبت Domain گفته می شود. چنانچه شما بخواهید یک Domain برای خود رجیستر کنید ابتدا باید یک نام را که تا کنون در اینترنت استفاده نشده است انتخاب کنید. سپس توسط شرکتهایی که عمل Domain Registration را انجام می دهند آنرا بنام خود به مدت زمان معین Register کنید.

Host: به کامپیوترهای میزبان که صفحات Web یا فایلهای FTP بر روی آن قرار دارند Host گفته می شود.

PC 2 Phone: به امکان ایجاد ارتباط تلفنی بوسیله اینترنت از طریق یک کامپیوتر با یک تلفن PC2Phone گفته می شود.

Phone 2 Phone: به امکان ایجاد ارتباط تلفنی بوسیله اینترنت از طریق یک تلفن با یک تلفن دیگر Phone2Phone گفته می شود.

ISP: به مراکز سرویس دهی اینترنت ISP گفته می شود. (Internet Service Provider)

ITSP: به مراکز سرویس دهی Phone2Phone , ITSP گفته می شود. (Internet Telephony Service Provider)

DVB: به کارت سخت افزاری اطلاق می شود که در یکی از Slotهای کامپیوتر قرار می گیرد و بوسیله یک کابل به دیش متصل شده و از طریق آن می تواند Receive کند.

Receiver: یک Device است که به دیش وصل شده و عمل دریافت اطلاعات از دیش را انجام می دهد.

Transiver: یک Device است که به دیش وصل شده و عمل ارسال اطلاعات به دیش را انجام می دهد.

Cache Server: به تجهیزاتی گفته می شود که بتواند هنگام کارکردن کاربران, سایتهای بازدید شده توسط آنها را در خود نگهداری کرده و در صورتی که یک کاربر دیگر بخواهد همان سایتها را بازدید نماید با سرعت بیشتر و صرفه جویی در پهنای باند پاسخ خود را از طریق Cache Server دریافت کند. وجود Cache Server در شبکه می تواند تا 50 درصد در اندازه پهنای باند صرفه جویی کند و راندمان شبکه را بالا ببرد. Cache Server هم می تواند سخت افزاری باشد (مثل Cache Force) و هم می تواند نرم افزاری باشد.(مثل: 1- Squid که تحت Linux و Windows قابل نصب است. 2- ISA که تحت Win2000 قابل نصب است.3- CacheXpress که تحت Linux و اکثر Windowsها قابل نصب است. 4- RealCache که محصول شرکت داده پردازان دوران بوده و تحت Win2000 و NT4 قابل نصب است.)

Accounting/Billing: به نرم افزارهای مدیریت کاربران در یک ISP گفته می شود. این نرم افزارها کنترل میزان استفاده کاربران از شبکه اینترنت را برعهده دارند. معروف ترین نرم افزار در این زمینه در کشورمان محصول شرکت داده پردازان دوران بوده و ISPUtil نام دارد که هم اکنون بیش از 40 درصد از ISPهای کشور از آن استفاده می کنند. همچنین نرم افزار VoIPUtil نیز که برای کنترل مصرف کاربران تلفنی بکار رفته و مختص ITSPها می باشد دیگر محصول این شرکت می باشد.

Firewall: هم بصورت سخت افزاری و هم بصورت نرم افزاری وجود دارد و وظیفه آن بالا بردن ضریب امنیتی شبکه به منظور جلوگیری از Hack شدن و سوء استفاده توسط افراد سودجو می باشد.

URL Filtering: هم بصورت سخت افزاری و هم بصورت نرم افزاری وجود دارد و وظیفه آن جلوگیری از ورود کاربران به سایتهای غیر اخلاقی و غیر مجاز می باشد.

MultiPort: دستگاهی است که معمولا” در ISPها مورد استفاده قرار می گیرد. دارای یک کارت PCI بوده و بر روی Mainboard یک کامپیوتر نصب می شود. با نصب MultiPort می توان Comportهای یک کامپیوتر را افزایش داد و تعداد زیادی Modem به یک کامپیوتر متصل کرد.

RAS: به کامپیوتری گفته می شود که تعداد زیادی Modem به آن متصل بوده و کاربران می توانند به آن Connect کرده و از اینترنت استفاده کنند.

Access Server : به دستگاههایی گفته می شود که کاربران اینترتنی قادر باشند به آن Connect کرده و از طریق آن به اینترنت دسترسی پیدا کنند.

VOIP Gateway: به دستگاههایی گفته می شود که کاربران تلفنی قادر باشند به آن Connect کرده و از طریق آن با کشورهای مختلف ارتباط تلفنی برقرار کنند.

VOIP Carrier: به تشکیلاتی گفته می شود که با VoIP Gateway از طریق اینترنت در ارتباط بوده و ارتباط های تلفنی بین VoIP Gateway و کشورهای مختلف را برقرار می سازد.

انواع راههای ارتباط كاربر به ISP : خط آنالوگ ، خط Leased ، خط E1 ، Wireless ، ADSL

هر ISP می تواند برای دستیابی به اینترنت از یک یا چند روش از روشهای زیر استفاده کند. خط آنالوگ ، خط Leased ، خط E1 ، Wireless ، ADSL ، Receive Only Dish ، Send/Rec Dish.